Webapplicaties zijn onmisbaar in ons dagelijks leven, van online winkelen tot internetbankieren. Maar waar gemak groeit, nemen ook de risico’s toe. Hackers zien webapplicaties als een aantrekkelijk doelwit. Op deze pagina leggen we uit waarom een webapplicatie pentest essentieel is.

Veel webapplicaties verwerken gevoelige informatie, zoals persoonsgegevens en betalingsgegevens. Dit maakt het essentieel om deze applicaties optimaal te beveiligen, vooral wanneer ze publiekelijk via het internet toegankelijk zijn. Onvoldoende beveiliging kan leiden tot ernstige datalekken of misbruik van systemen.

Door het snelle tempo van technologische innovaties en de complexiteit van moderne webapplicaties, ontstaan regelmatig nieuwe kwetsbaarheden. Deze kwetsbaarheden kunnen zowel in de softwarecode als in de configuratie zitten. Hackers maken hier dankbaar gebruik van, met alle gevolgen van dien.

Een webapplicatie pentest is een krachtig instrument om dit risico te beheersen. Het geeft helder inzicht in de zwakke plekken van een applicatie en biedt concrete aanbevelingen om de beveiliging te verbeteren. Zo houdt u uw gevoelige data beschermd en uw applicatie veilig.

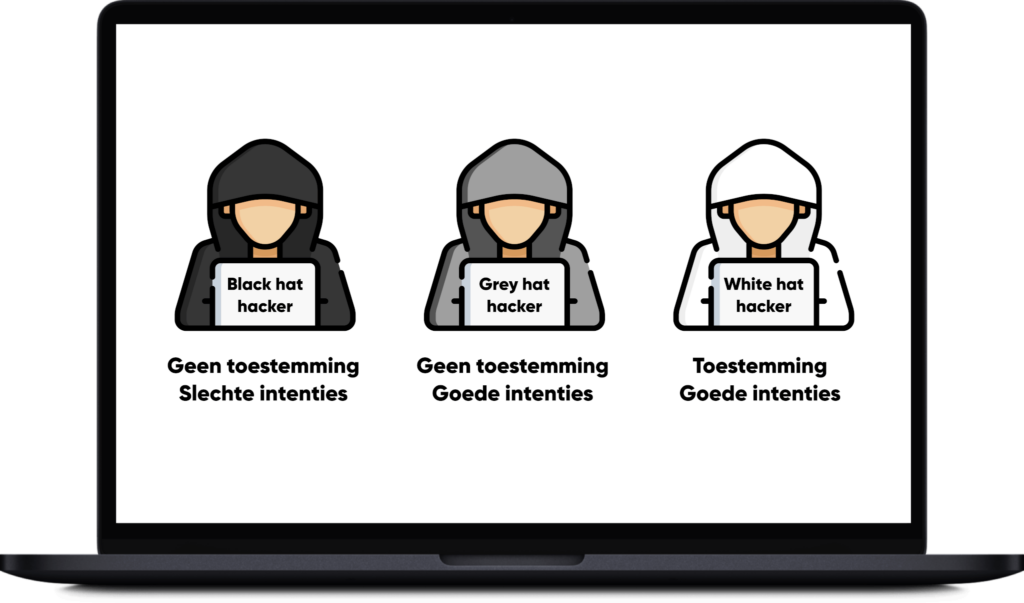

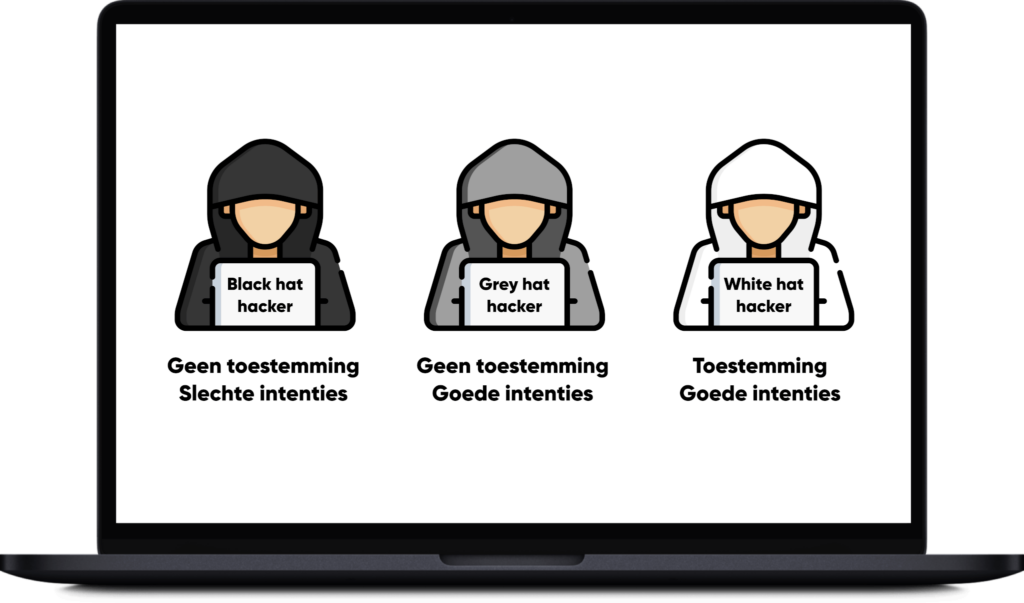

Neem contact opBinnen het pentesten zijn er drie soorten pentesten, Black box pentest, Grey box pentesten en de White box pentest. Hieronder gaan we dieper in op de verschillen tussen de methodieken.

Een Black box pentest is een goedgekeurde cyberaanval waarbij de pentester vooraf geen informatie ontvangt. Dit biedt een realistisch beeld van de beveiliging van je website, infrastructuur, applicaties of (web)apps vanuit het perspectief van een echte hacker. Het verschil? De aanval wordt uitgevoerd door een ethische hacker die door jouw organisatie is ingehuurd.

Een Grey box pentest is een combinatie van een black box en white box test. De ethische hacker krijgt vooraf inloggegevens om kwetsbaarheden te vinden, maar onderzoekt ook zwaktes zonder deze gegevens.

Deze aanpak biedt een volledig beeld van de beveiligingsrisico’s binnen de IT-omgeving, wat essentieel is voor organisaties die met gevoelige informatie werken. Het geeft inzicht in de risico’s en helpt om data beter te beschermen.

Bij Surelock zien we Grey box pentesten vaak terug vanwege de brede inzichten die ze opleveren. Benieuwd of dit voor jouw organisatie geschikt is? Plan een adviesgesprek met onze experts.

Een White box pentest, ook wel crystal box genoemd, is een test waarbij de ethische hacker vooraf uitgebreide informatie krijgt, zoals de source code, functionaliteiten en scope. Hierdoor kan gericht gezocht worden naar IT-risico’s in bijvoorbeeld een website, app of webapplicatie. Omdat niets verborgen blijft, spreekt men van een crystal of White box pentest.

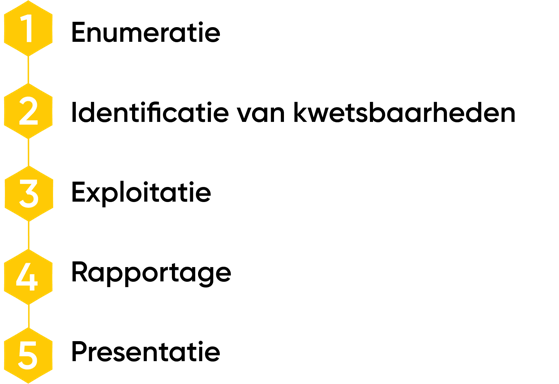

Bij Surelock hanteren we voor Grey box pentesten een gestandaardiseerde methode, zorgvuldig afgestemd op het specifieke onderwerp van het onderzoek. Dit zorgt ervoor dat onze pentesten altijd consistent en van dezelfde hoge kwaliteit zijn. Onze aanpak is gebaseerd op de PTES (Penetration Testing Execution Standard), een erkende standaard binnen de industrie. Tijdens een pentest doorlopen we globaal de volgende fases:

Tijdens deze fase zal meer informatie worden vergaard over de omgeving. Hiervoor worden bekende tools gebruikt zoals Nmap of BurpSuite om automatisch informatie te verzamelen. Daarna wordt deze informatie handmatig geverifieerd en op uitgebreid.

Op basis van de verkregen informatie in de eerste fase zullen kwetsbaarheden geïdentificeerd worden. Aan de hand hiervan kan een aanvalsplan opgesteld worden om de kwetsbaarheden te misbruiken.

Om het aanvalsplan te verifiëren zal er worden gekeken of de kwetsbaarheden uitgebuit kunnen worden. Dit zal alleen gedaan worden wanneer de volgende punten toepasselijk zijn:

Het uitbuiten zal alleen gedaan worden om de volgende doelen te bereiken, en daarmee de impact te bewijzen:

Wanneer er wijzigingen zijn uitgevoerd tijdens het uitbuiten van kwetsbaarheden zal hierbij beschreven worden hoe deze wijzigingen ongedaan kunnen worden gemaakt.

Na afronding van alle technische test werkzaamheden zullen alle geïdentificeerde kwetsbaarheden worden beschreven. In het rapport zullen alle aangetroffen kwetsbaarheden als volgt worden omschreven:

Verder zullen alle kwetsbaarheden worden voorzien van een risico score, deze score wordt opgesteld aan de hand van het CVSS (Common Vulnerability Scoring System). Dit is een technische standaard die op basis van meerdere meetwaarden een score produceert. Met behulp van dit scoringssysteem kan het risico van de kwetsbaarheden in een oogopslag waargenomen worden. Deze score maakt het eenvoudig om de scores te vergelijken tussen verschillende kwetsbaarheden en pentesten.

We leggen elke kwetsbaarheid uit met een gedetailleerd bewijsproces. Daarbij presenteren we de gebruikte methodes en lichten we onze denkwijze toe. Met deze uitleg kun je het proces eenvoudig nabootsen om de kwetsbaarheid te verifiëren. Dit maakt het ook mogelijk om de methode exact te herhalen tijdens een eventuele hertest.

Na oplevering van het rapport zal de pentest aan alle belanghebbende stakeholders worden gepresenteerd. Hierbij zal worden ingegaan op de belangrijkste bevindingen en conclusies. De presentatie zal altijd worden gegeven door de pentester die het onderzoek heeft uitgevoerd.

Tijdens deze presentatie gaan we dieper in op het onderzoek, en is er de mogelijkheid om vragen te stellen. Ook is er ruimte voor extra advies over het mitigeren van kwetsbaarheden, waarbij Surelock uitsluitend advies geeft en niet zelf aanpassingen gaat doen om kwetsbaarheden te mitigeren. Op deze manier doen wij een pentest uitvoeren.

Neem contact opHet uitvoeren van een webapplicatie pentest biedt waardevol inzicht in de kwetsbaarheden binnen een applicatie. Maar het is minstens zo belangrijk om ervoor te zorgen dat deze kwetsbaarheden niet opnieuw optreden, bijvoorbeeld in toekomstige versies of bij de ontwikkeling van andere applicaties. Het borgen van beveiligingsrisico’s is daarom essentieel om structurele problemen te voorkomen.

Bij Surelock gaan we een stap verder. We ondersteunen onze klanten niet alleen bij het identificeren en oplossen van kwetsbaarheden, maar ook bij het implementeren van preventieve maatregelen om toekomstige risico’s te minimaliseren.

De kosten van een webapplicatie zijn afhankelijk van de methodiek die gekozen wordt en de grote van de applicatie. De vanaf prijs voor het uitvoeren van een pentest is €3.500,- dit bedrag kan oplopen tot €20.000,- afhankelijk van de grote van de webapplicatie. Je kan bijvoorbeeld een webapplicatie hebben met slechts 2 rollen terwijl een andere webapplicatie 20 rollen heeft. Wil je al de 20 rollen testen op privilege escalation gaat dit meer tijd kosten dan voor 2 rollen.

Bij Surelock voeren we scopegesprekken samen met onze ethische hackers. Zo zorgen we ervoor dat je niet voor verrassingen komt te staan en een nauwkeurige, op maat gemaakte scope ontvangt in plaats van een ruwe schatting.